O conteúdo do Enterprise Networking Planet e as recomendações de produtos são editorialmente independentes. Podemos ganhar dinheiro quando o senhor clica em links para nossos parceiros. Saiba mais.

Uma compreensão completa dos riscos de segurança móvel é fundamental para usuários pessoais e empresariais, especialmente no ambiente atual, em que o uso de dispositivos móveis em ambientes corporativos é generalizado. Os dispositivos móveis geralmente contêm dados comerciais confidenciais e fornecem acesso a redes organizacionais, tornando-os alvos atraentes para ameaças cibernéticas, que podem resultar em qualquer coisa, desde violações de dados até interrupções operacionais.

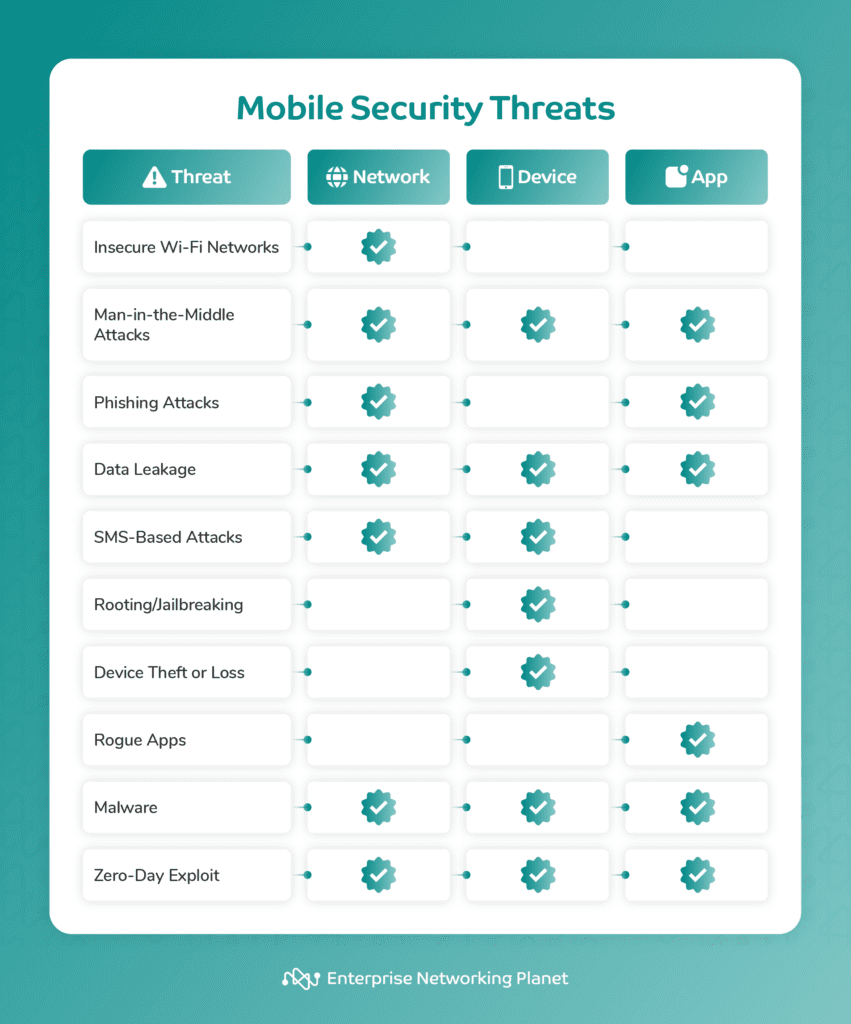

Veja abaixo uma visão geral das 10 principais ameaças à segurança móvel e o que elas visam especificamente: redes, dispositivos ou aplicativos.

Ameaças à segurança da rede móvel

Celular ameaças à segurança da rede incluem redes Wi-Fi inseguras, ataques man-in-the-middle (MITM), ataques de phishing e vazamento de dados. Algumas dessas ameaças podem ser classificadas em várias categorias, pois têm como alvo vários componentes.

Redes Wi-Fi inseguras

Tipo de ameaça móvel: Rede

As redes Wi-Fi inseguras são suscetíveis à exploração, permitindo que os invasores interceptem transmissões de dados e obtenham acesso não autorizado. Os criminosos cibernéticos usam técnicas como espionagem ou configuração de hotspots Wi-Fi desonestos para acessar sistemas ilegalmente, lançar ataques MITM ou interceptar a transmissão de dados confidenciais.

Melhor defesa

Use redes Wi-Fi seguras e protegidas por senha, ative a criptografia WPA3 e use um rede privada virtual (VPN) para adicionar uma camada de segurança quando o senhor estiver se conectando a uma rede Wi-Fi pública.

Ataques man-in-the-middle

Tipo de ameaça móvel: Rede, dispositivo e aplicativo

Os ataques MITM envolvem a interceptação e o monitoramento da comunicação entre duas partes sem o conhecimento delas por meio de sniffing de pacotes, falsificação de DNS ou configuração de hotspots Wi-Fi não confiáveis. Isso permite que os invasores obtenham acesso não autorizado a informações confidenciais, comprometendo a privacidade e a segurança do usuário.

Os ataques MItM são principalmente uma ameaça à rede, uma vez que os invasores têm como alvo as comunicações de rede. No entanto, esses ataques também podem expor dados confidenciais armazenados nos dispositivos conectados à rede comprometida. Em termos de aplicativos, um criminoso cibernético poderia interceptar a comunicação entre aplicativos e um servidor por meio de uma rede insegura e acessar informações confidenciais ou injetar dados maliciosos.

Melhor defesa

Use conexões criptografadas como HTTPS, evite acessar informações confidenciais em redes públicas e considere o uso de uma VPN móvel para aumentar a segurança. Além disso, mantenha seus dispositivos e aplicativos atualizados e tenha cuidado com quaisquer alterações inesperadas no comportamento do seu dispositivo ou aplicativos.

Ataques de phishing

Tipo de ameaça móvel: Rede e aplicativo

Durante ataques de phishingQuando um agente mal-intencionado engana o usuário para que ele revele informações confidenciais. Eles usam aplicativos ou mensagens fraudulentas para se fazer passar por fontes legítimas e induzi-lo a fornecer senhas, detalhes de cartão de crédito ou outros dados confidenciais.

Melhor defesa

Verifique a legitimidade de sites e aplicativos antes de compartilhar suas informações pessoais e ative a autenticação de dois fatores (2FA) ou a autenticação multifator (MFA) em seu dispositivo móvel para aumentar a segurança. Além disso, certifique-se de manter todos em sua organização treinados e informados sobre ataques de phishing e outros engenharia social ameaças.

Vazamento de dados

Tipo de ameaça móvel: Rede, dispositivo e aplicativo

O vazamento de dados refere-se à transmissão não autorizada de dados confidenciais de uma organização para um destinatário externo. Isso geralmente acontece devido a conexões não criptografadas ou quando os aplicativos têm permissões excessivas que lhes permitem acessar e compartilhar dados do usuário sem consentimento. O vazamento de dados expõe informações pessoais ou corporativas, levando a violações de privacidade.

No nível da rede, o vazamento de dados pode ocorrer quando pessoas indesejadas acessam informações privadas que estão sendo transmitidas pela rede devido a uma segurança da rede ou dispositivos de rede comprometidos.

O vazamento de dados em dispositivos ocorre quando os dados confidenciais armazenados no dispositivo são acessados por invasores por meio de malware, roubo físico do dispositivo ou configurações de segurança móvel fracas.

Em termos de aplicativos, essa ameaça pode ocorrer quando um aplicativo revela involuntariamente dados confidenciais como resultado de erros de codificação ou controles de segurança fracos.

Melhor defesa

Revise e gerencie regularmente as permissões de aplicativos, use conexões criptografadas em redes públicas e seja cauteloso ao compartilhar informações confidenciais em plataformas não seguras.

Ameaças à segurança de dispositivos móveis

As ameaças à segurança de dispositivos móveis incluem ataques baseados em SMS, rooting ou jailbreak e roubo e perda de dispositivos. Alguns desses ataques também podem se enquadrar em várias categorias.

Ataques baseados em SMS

Tipo de ameaça móvel: Dispositivo e rede

Os ataques baseados em SMS exploram os pontos fracos do SMS para fornecer malware ou links de phishing, colocando em risco a segurança do dispositivo. Os invasores enviam mensagens SMS enganosas contendo links ou instruções maliciosas, induzindo o usuário a realizar ações. Clicar em links nessas mensagens pode levar a sites de phishing ou instalar malware, o que pode permitir acesso não autorizado ou comprometimento de dados.

Os ataques baseados em SMS geralmente têm como alvo dispositivos individuais para roubar dados confidenciais, enviar mensagens SMS com tarifa premium sem o conhecimento do usuário ou realizar outras atividades mal-intencionadas.

Esses ataques podem ser usados para executar um Ataque de negação de serviço (DoS) em redes também. Ao enviar um grande volume de mensagens SMS para um único alvo, um invasor pode sobrecarregar a rede ou o dispositivo, tornando-o inutilizável.

Melhor defesa

Desconfie de mensagens SMS de números desconhecidos ou que solicitem informações pessoais, evite clicar em links de fontes desconhecidas e use aplicativos de segurança móvel que detectam e bloqueiam conteúdo malicioso.

Rooting/jailbreaking

Tipo de ameaça móvel: Dispositivo

Fazer o root (Android) ou jailbreak (iOS) envolve contornar as limitações impostas pelo fabricante à funcionalidade do dispositivo, o que compromete inerentemente o modelo de segurança do dispositivo. Alguns usuários fazem isso deliberadamente para obter acesso root e alterar os arquivos do sistema. No entanto, essa prática enfraquece a segurança do dispositivo, aumentando sua vulnerabilidade a malware e acesso não autorizado.

Melhor defesa

Evite fazer o root ou jailbreak em seu dispositivo, pois isso o expõe a riscos adicionais de segurança. Mantenha o software do dispositivo atualizado e use somente aplicativos confiáveis de fontes oficiais.

Roubo ou perda do dispositivo

Tipo de ameaça móvel: Dispositivo

O acesso não autorizado aos dados pode ocorrer quando seu dispositivo móvel é perdido ou roubado, especialmente se ele não tiver medidas de segurança adequadas, como senhas fortes ou autenticação biométrica.

Melhor defesa

Implementar métodos de autenticação fortes, criptografe seu dispositivo, ative as funcionalidades de rastreamento e limpeza remotos e evite armazenar informações confidenciais diretamente em seu dispositivo.

Ameaças à segurança de aplicativos móveis

As ameaças à segurança de aplicativos móveis incluem aplicativos nocivos, malware e explorações de dia zero. O malware e as explorações de dia zero podem ser categorizados em vários tipos de ameaças móveis.

Aplicativos nocivos

Tipo de ameaça móvel: Aplicativo

Os aplicativos desonestos são aplicativos móveis falsificados frequentemente usados em hacking de redes móveis. Esses aplicativos imitam aplicativos confiáveis com o objetivo de roubar informações confidenciais, como credenciais de login ou dados bancários. Eles também podem instalar malware, spyware ou ransomware em seu dispositivo.

O senhor pode, sem saber, instalar aplicativos nocivos por meio de vários canais, como lojas de aplicativos não oficiais, links de e-mail, aplicativos reembalados em lojas oficiais e até mesmo lojas de aplicativos falsas.

Melhor defesa

Faça download apenas de aplicativos de lojas de aplicativos oficiais, analise as permissões dos aplicativos antes da instalação, mantenha o sistema operacional móvel atualizado e use aplicativos de segurança móvel confiáveis.

Malware

Tipo de ameaça móvel: Aplicativo, dispositivo e rede

Software malicioso ou malwareé uma ameaça versátil que pode visar e explorar vulnerabilidades em vários níveis. Ele pode assumir a forma de vírus, vermes, Cavalos de Troiaou spyware, e tem o potencial de minar a segurança dos dispositivos móveis.

Em geral, o malware entra nos dispositivos quando o usuário acidentalmente faz download de aplicativos com intenção maliciosa, acessa sites que não têm segurança ou abre anexos que contêm infecções. Isso pode interromper a funcionalidade do seu dispositivo, levar ao roubo de informações confidenciais ou permitir o rastreamento não autorizado das atividades do usuário.

O malware pode se espalhar pelas redes, afetar as operações ou colocar em risco os dados que estão sendo transmitidos pela rede. Além disso, ele pode se espalhar para dispositivos individuais, enfraquecendo sua segurança e tornando-os vulneráveis ao roubo de dados. O malware também pode ter como alvo aplicativos específicos e tirar proveito de pontos fracos em seu código para acessar ilegalmente os dados processados ou armazenados pelo aplicativo.

Melhor defesa

Instalar um sistema respeitável software antivírus e antimalware em seu dispositivo, atualize o sistema operacional móvel e os aplicativos regularmente e baixe aplicativos somente de lojas de aplicativos oficiais.

Explorações de dia zero

Tipo de ameaça móvel: Aplicativo, dispositivo e rede

As explorações de dia zero representam um risco de segurança significativo, pois tiram proveito de vulnerabilidades em softwares ou aplicativos que são desconhecidas pelo fornecedor. Os invasores exploram essas vulnerabilidades antes que o fornecedor possa lançar patches ou atualizações, o que leva a uma série de possíveis problemas de segurança.

Essas ameaças existem em vários níveis. No nível da rede, os criminosos cibernéticos podem usá-las para penetrar nas defesas da rede, possivelmente obtendo acesso a informações privadas ou assumindo o controle das operações da rede. No nível do dispositivo, as explorações de dia zero contornam as medidas de segurança do dispositivo, o que pode levar à instalação de malware ou ao roubo de dados pessoais.

No contexto dos aplicativos, essas ameaças podem tirar proveito de vulnerabilidades não corrigidas no código de um aplicativo, resultando em acesso indesejado ou violações de dados.

Melhor defesa

Sempre atualize seu software e aplicativos para as versões mais recentes, use software de segurança para detectar e atenuar possíveis ameaças e siga os avisos de segurança dos fornecedores de software para aplicar patches imediatamente.

Dicas gerais de defesa contra ameaças móveis

Há várias medidas que o senhor pode tomar para reforçar a segurança móvel e se defender contra ameaças móveis, como manter o software atualizado, usar autenticação forte, praticar uma boa segurança de aplicativos, proteger as comunicações de rede, instalar software de segurança e ter cuidado com tentativas de phishing.

Mantenha seu software atualizado

Atualizar regularmente o sistema operacional e os aplicativos do seu dispositivo é fundamental para manter a segurança. As atualizações geralmente incluem correções para vulnerabilidades de segurança descobertas desde que a última versão do software foi lançada. Ao não atualizar, o senhor deixa seu dispositivo exposto a essas vulnerabilidades. Recomendamos ativar as atualizações automáticas de software sempre que possível, para garantir uma instalação rápida.

Use autenticação forte

O uso de senhas/PINs de login fortes e autenticação biométrica, como impressão digital ou reconhecimento facial, pode ajudar a proteger seu dispositivo contra acesso não autorizado. A 2FA ou MFA, que exige várias formas de verificação além da senha, reforça ainda mais a segurança. Diretriz de autenticação digital do NIST fornece políticas para órgãos federais que implementam a autenticação, incluindo o uso de senhas/PINs fortes e 2FA.

Pratique uma boa segurança de aplicativos

Baixe aplicativos somente de lojas de aplicativos oficiais, pois as lojas de aplicativos de terceiros podem não ter as mesmas medidas de segurança em vigor. Além disso, revise e exclua regularmente os aplicativos que não usa mais ou dos quais não precisa, pois eles podem representar riscos potenciais à segurança.

Fique atento também às informações pessoais que o senhor permite que os aplicativos acessem. A CISA recomenda a desativação de lojas de aplicativos de terceiros e usar a tecnologia de contêineres de segurança para isolar os dados corporativos.

Proteger as comunicações de rede

Desative os rádios de rede como Bluetooth, NFC, Wi-Fi e GPS quando não estiverem em uso para reduzir os possíveis vetores de ataque. Além disso, evite usar redes Wi-Fi públicas sempre que possível, pois elas podem ser inseguras e exploradas por criminosos cibernéticos. Aqui estão algumas algumas etapas simples para ajudá-lo a proteger suas redes, inclusive as redes sem fio e de acesso remoto.

Instalar software de segurança

A instalação de um software de segurança em seu dispositivo móvel pode protegê-lo efetivamente contra malware e melhorar a segurança da rede móvel. Software de segurança móvel é um termo amplo que abrange o seguinte:

Gerenciamento de conteúdo móvel (MCM)

As soluções de gerenciamento de conteúdo móvel (MCM) gerenciam e protegem o conteúdo móvel, como documentos, imagens e vídeos.

Gerenciamento de identidade móvel (MIM)

As ferramentas de gerenciamento de identidade móvel (MIM) autenticam e autorizam usuários e dispositivos móveis.

Software antivírus/anti-malware

Os softwares antivírus e antimalware detectam e removem malware de dispositivos móveis.

Defesa contra ameaças móveis (MTD)

As soluções de defesa contra ameaças móveis (MTD) protegem ativamente contra ataques móveis, monitorando e frustrando continuamente as ameaças provenientes de aplicativos, redes ou dispositivos mal-intencionados.

VPN móvel

As VPNs móveis criptografam e protegem o tráfego de dados móveis, garantindo uma comunicação segura e privada em redes públicas.

Firewall

Firewalls bloqueiam o acesso não autorizado a dispositivos ou redes móveis.

Gerenciamento de aplicativos móveis (MAM)

O software de gerenciamento de aplicativos móveis (MAM) controla e protege aplicativos e dados móveis e permite que os administradores gerenciem todo o ciclo de vida de um aplicativo. Isso inclui tudo, desde a implementação e as atualizações de aplicativos até a aplicação de políticas e a desativação de aplicativos, garantindo um ambiente móvel seguro e eficiente.

Gerenciamento de dispositivos móveis (MDM)

Gerenciamento de dispositivos móveis (MDM) oferecem controle centralizado sobre os dispositivos móveis, permitindo que os administradores apliquem políticas de segurança, gerenciem as configurações dos dispositivos e monitorem o uso dos dispositivos para garantir a segurança e a integridade dos dados corporativos.

Cuidado com as tentativas de phishing

Sempre verifique a legitimidade de um e-mail antes de abrir qualquer anexo ou clicar em qualquer link. Os e-mails de phishing geralmente imitam empresas ou serviços legítimos para induzi-lo a compartilhar informações confidenciais. Desconfie especialmente de e-mails em suas pastas de lixo eletrônico ou spam. Aqui estão alguns práticas recomendadas para evitar ataques de phishing.

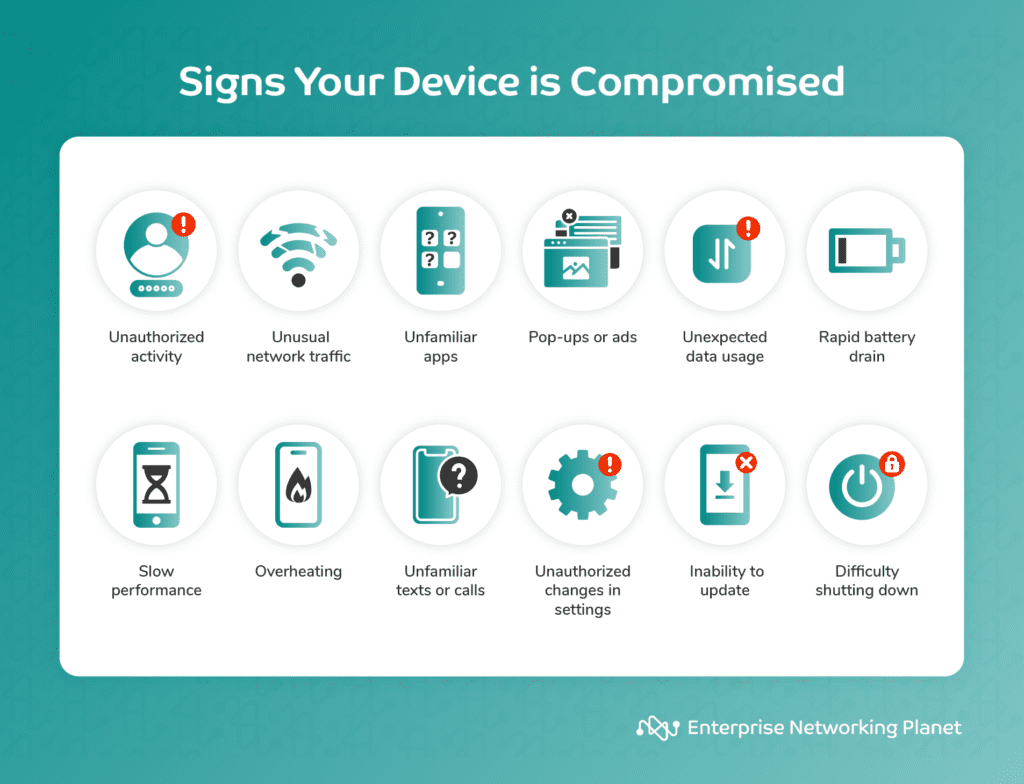

12 sinais de que seu dispositivo está comprometido

O senhor pode ficar atento a alguns sinais de que seu dispositivo está comprometido, como atividades não autorizadas, tráfego de rede incomum, aplicativos desconhecidos, pop-ups estranhos, uso inesperado de dados, consumo rápido da bateria, desempenho lento, superaquecimento, textos ou chamadas desconhecidos, alterações nas configurações, incapacidade de atualizar e dificuldade para desligar.

- Atividades não autorizadas: Atividades de login incomuns, dispositivos não reconhecidos ou alertas de login inesperados podem sugerir que suas contas estão em risco.

- Tráfego de rede incomum: Grandes transferências de dados em horários estranhos ou quando o senhor não está usando o dispositivo podem indicar um problema de segurança.

- Aplicativos desconhecidos: Aplicativos ou softwares que o senhor não instalou, ou configurações de aplicativos alteradas, podem significar que seu dispositivo está comprometido.

- Pop-ups, anúncios, e-mails ou mensagens estranhos: Notificações inesperadas, especialmente solicitando que o senhor clique em links ou faça download de arquivos, ou e-mails/mensagens suspeitos, podem indicar malware.

- Uso inesperado de dados: Aumentos repentinos no uso de dados podem significar que um aplicativo malicioso está transmitindo dados.

- Drenagem rápida da bateria: O consumo mais rápido da bateria pode ser devido a malware ou outras atividades maliciosas que consomem recursos.

- Desempenho lento: Congelamentos, travamentos ou lentidão frequentes podem ser um sinal de malware ou processos não autorizados em execução em segundo plano.

- Superaquecimento: O aquecimento excessivo, apesar do uso leve, pode indicar processos de malware em segundo plano.

- Textos ou chamadas desconhecidos: Textos, chamadas ou mensagens desconhecidas, especialmente com links ou solicitações de informações pessoais, podem ser um sinal de tentativas de phishing.

- Alterações nas configurações: Alterações nas configurações de seu dispositivo, contas desconhecidas ou software de segurança desativado/não instalado podem sugerir uma violação de segurança.

- Incapacidade de atualizar: Se não for possível atualizar o sistema operacional ou os aplicativos, a segurança do dispositivo poderá ser comprometida.

- Dificuldade para desligar: Se o seu dispositivo se recusar a desligar ou reiniciar, isso pode ser devido a processos maliciosos que resistem ao encerramento.

O que fazer se seu dispositivo estiver infectado

No caso infeliz de seu dispositivo estar infectado, há medidas que podem ser tomadas para corrigir a situação, como isolar seu dispositivo, executar uma varredura de segurança, remover aplicativos mal-intencionados, atualizar seu sistema operacional, alterar sua senha, ativar 2FA ou MFA, analisar a atividade da conta e monitorar comportamentos incomuns, restaurar a partir de backup, instalar aplicativos de segurança móvel, redefinir seu dispositivo para as configurações de fábrica, procurar assistência profissional e educar a si mesmo e a seus colegas de equipe.

- Isole seu dispositivo: Desconecte seu dispositivo da Internet e desative o Wi-Fi e os dados móveis para evitar mais comunicação com o invasor ou a disseminação de malware.

- Execute uma verificação de segurança: Use um aplicativo antivírus ou antimalware confiável para executar uma verificação completa do seu dispositivo. Certifique-se de que o software de segurança esteja atualizado antes de iniciar a verificação.

- Remova aplicativos mal-intencionados: Identifique e desinstale quaisquer aplicativos suspeitos ou desconhecidos de seu dispositivo. Verifique sua lista de aplicativos e remova qualquer coisa que não tenha sido instalada intencionalmente.

- Atualize seu sistema operacional: Certifique-se de que o sistema operacional do seu dispositivo esteja atualizado. Instale todas as atualizações e patches disponíveis para corrigir as vulnerabilidades que podem ter sido exploradas pelo malware. Se possível, ative as atualizações automáticas do sistema operacional e dos aplicativos.

- Altere as senhas: Altere as senhas de todas as suas contas, especialmente aquelas relacionadas a informações confidenciais ou transações financeiras. Escolha senhas fortes e exclusivas para cada conta e evite usar senhas fáceis de adivinhar.

- Ative a 2FA ou MFA: Se ainda não estiver ativado, configure 2FA ou MFA para suas contas importantes para aumentar a segurança.

- Analise a atividade da conta e monitore comportamentos incomuns: Analise minuciosamente a atividade de sua conta e procure por transações suspeitas e informe qualquer acesso não autorizado aos seus provedores de serviços. Além disso, fique de olho em seu dispositivo para detectar qualquer comportamento incomum, pop-ups ou problemas de desempenho. Revise regularmente as permissões e configurações do aplicativo para garantir que estejam de acordo com suas preferências.

- Restaurar a partir do backup: Se tiver um backup recente do seu dispositivo, restaure-o para um estado anterior à infecção para ajudar a eliminar qualquer vestígio de malware que possa persistir no dispositivo.

- Instale aplicativos de segurança móvel: Depois de resolver a infecção, instale um aplicativo de segurança móvel confiável para proteção contínua. Mantenha o aplicativo atualizado para se defender contra ameaças emergentes.

- Redefina seu dispositivo para as configurações de fábrica: Se a infecção for grave e não puder ser corrigida por outros meios, considere a possibilidade de redefinir o dispositivo para as configurações de fábrica como último recurso. Isso apagará todos os dados, inclusive o malware, mas certifique-se de fazer backup dos dados essenciais antes de executar essa etapa.

- Procure assistência profissional: Se não tiver certeza sobre a extensão da infecção ou se não conseguir remover o malware, considere procurar a ajuda de um profissional ou entrar em contato com o suporte ao cliente do seu dispositivo.

- Eduque a si mesmo e a sua equipe: Aprenda com a experiência e entenda como o malware infectou seu dispositivo para evitar situações semelhantes no futuro. Mantenha-se informado sobre as ameaças à segurança e as práticas recomendadas mais recentes e certifique-se de que todos os usuários da sua rede também compreendam os riscos e as práticas recomendadas.

Conclusão: Manter-se à frente das ameaças à segurança móvel

As ameaças à segurança móvel estão por toda parte e, em muitos casos, são mais difíceis de detectar ou evitar do que nos computadores tradicionais. Mas, mantendo-se informado, proativo e vigilante, o senhor pode evitar a grande maioria das ameaças e ataques às suas redes, dispositivos e aplicativos móveis.

O uso de VPNs móveis é uma maneira eficaz de proteger seus dispositivos contra ameaças à segurança móvel. Leia nosso guia sobre as melhores VPNs móveis para cada caso de uso para saber em quais provedores confiar para suas necessidades de segurança pessoal e comercial.